Запуск от имени администратора — что это означает

В интернете можно найти много статей, которые отвечают на вопрос КАК запустить программу от имени администратора, но в то же время, мало кто говорит о том, ЧТО ТАКОЕ запуск от имени администратора. В этой статье мы разберём, что означает функция «Запуск от имени администратора» , которая впервые появилась в Windows Vista.

Что такое «запуск от имени администратора»

Многие пользователи ошибочно считают, что функция «Запуск от имени администратора» якобы запускает исполняемый файл от имени встроенной учётной записи Администратор. Это полнейшее заблуждение.

Вы можете отключить или даже удалить учётную запись Администратор и убедиться в том, что «Запуск от имени администратора» работать не перестанет.

Виновата в этой путанице компания Майкрософт, которая намудрила с терминами в ОС Windows.

В Windows 2000, Windows XP и Windows 2003 любая учётная запись, входящая в группу «Администраторы» уже имела наивысшие привилегии в системе и повышать их было некуда.

Но, начиная с Windows Vista, был введён новый уровень доступа — доступ с «повышением» прав (в английской терминологии — «elevation»).

Теперь для выполнения некоторых операций в Windows НЕдостаточно того, что вы запустите программу, работая под административной учётной записью. Нужно вдобавок включать «повышение».

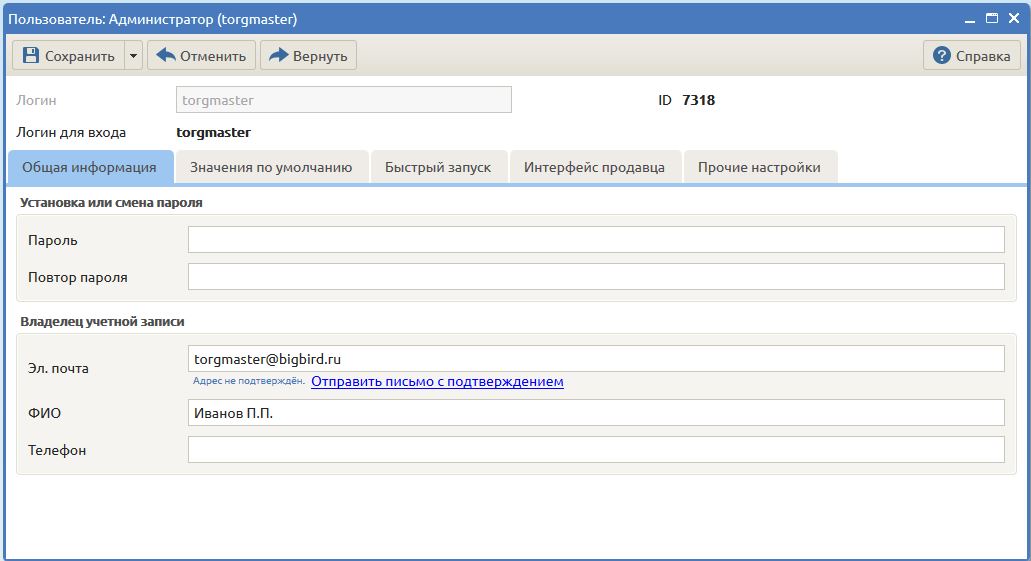

Итак, если вы работаете под учётной записью, которая входит в группу Администраторы, то при запросе повышения прав вы должны будете подтвердить повышение в окне UAC:

Если вы работаете под учётной записью ограниченного пользователя, вы должны будете ввести пароль от учётной записи, которая входит в группу Администраторы:

Чем отличается учётная запись «Администратор»

Локальная учётная запись, которая имеет имя «Администратор» , отличается от других только тем, что ей предоставляется повышение прав БЕЗ запроса UAC.

Зачем нужен запуск от имени администратора

Как известно, самое первое правило по борьбе с вредоносными программами — не работать под учётной записью с административными правами. Только, испокон веков, мало кто этим правилом пользуется. Все привыкли «сидеть под админом» и наслаждаться полными правами.

Однако потом, когда компьютер заражается вирусом, редко кто винит себя.

В том, что пользователь, сидя под админом с отключённым UAC, скачал под видом игры вредоносный исполняемый файл, сам запустил его с наивысшими правами и вывел систему из строя, виноват будет скорее «плохой антивирус».

Именно поэтому, в компании Майкрософт нашли компромиссное решение:

1) Понизили администраторов в правах. Теперь администратор по умолчанию использует маркер пользователя. Ведь для запуска веб-браузера или, скажем, Скайпа не нужно же обладать административными привилегиями.

2) А для случаев, когда наивысшие права действительно нужны, придумали режим повышения прав — так называемый запуск от имени администратора.

Теперь администратор является пользователем, пока не запросит повышения для выполнения какой-то отдельной задачи.

В качестве моста между режимами пользователя и администратора используется оснастка User Account Control (UAC). Суть её в следующем: когда для запуска приложения требуются наивысшие административные права, UAC выдаёт запрос на повышение права.

А пользователь должен принять решение, запускать ли данную программу с наивысшими правами или нет.

Подразумевается, что в случае запуска неизвестных и сомнительных файлов, пользователь должен отклонить запрос на повышение прав и тем самым воспрепятствовать запуску неизвестного файла.

Но большинство пользователей всячески стараются свести на нет и это преимущество, отключая UAC. А при отключённом Контроле Учётных Записей (UAC) повышение происходит без предупреждения. Фактически (за исключением некоторых случаев) отключив UAC, пользователь снова имеет доступ к наивысшим правам, чем подвергает риску свой компьютер и данные.

Резюме: запуск от имени администратора нужен для временного повышения прав с целью выполнения определённой чётко осознаваемой операции.

Кто же виноват: пользователь или антивирус

В этой статье уместно будет снова повторить одну вещь, о которой мы часто упоминаем в других статьях.

Включить контроль учётных записей можно зайдя в Панель управления => Учетные записи пользователей и семейная безопасность => Учетные записи пользователей => Изменение параметров контроля учётных записей:

Включённый UAC (рекомендуется):

Отключённый UAC (НЕ рекомендуется):

Более-менее продвинутый пользователь должен задуматься, если скачанная «картинка» или «музыка» запросит повышение прав, и отклонить запрос.

Сейчас в интернете очень высокий процент сайтов, распространяющих мошенническое и вредоносное ПО. И самое коварное, что не все вредоносные программы являются вирусами.

Простой пример. Дядя Вася создаёт пакетный файл, который содержит команду очистки диска D:. Это вредоносный файл? Нет. Это просто набор команд для выполнения каких-то задач.

Теперь представьте, что дядя Вася, переименовывает этот файл в «Рецепт Супа Харчо» и выкладывает на свой сайт. Что происходит дальше? Посетитель сайта скачивает рецепт, а получает форматирование диска. Вирусов нет. Антивирус молчит. Что произошло? Заражение? Нет. Произошёл ОБМАН.

Что же делать теперь антивирусу? Блокировать любое действие пользователя, а вдруг оно необдуманное?

Если бы у пользователя был включён UAC, есть хотя бы доля вероятности, что пользователь задумался бы. Да, бесспорно, нашлись бы и те, кто не читая нажал бы «Да», чтобы назойливое окно побыстрее исчезло. Но вы же не собираетесь быть в числе таких вечных пострадавших с «плохими антивирусами» ?

Источник: https://compfixer.info/run-as-administrator/

В чём отличие запуска программы от администратора — объясняем

Приветствую!

В некоторых руководствах и обзорах рекомендуется запускать стороннюю программу (утилиту) или штатные системные инструменты (командная строка и т.д.) от имени администратора. У вас мог возникнуть вопрос, смысл которого сводился бы к тому, зачем это нужно?

В конце концов, ранее без данной процедуры как-то обходились, и всё было хорошо.

Дело в том, что технологии не стоят на месте, а постоянно развиваются. Если раньше те-же компьютеры были доступны очень малому проценту людей и лишь для выполнения весьма ограниченных задач, то со временем они получили массовое развитие.

Компьютерами стали владеть пользователи, которые обладали весьма базовыми знаниями в части работы с ним и уж тем более не были информированы о том, как эффективно оградить себя от самых разнообразных угроз, которых с каждым годом становилось всё больше.

Тогда-то разработчики операционные систем задумались над тем, как повысить безопасность пользователей и их данных.

Нововведения, призванные осуществить это, внедрялись по всем фронтам:

- Поступательно упрощались «тонкие» системные настройки, на которые мог повлиять пользователь — включить, выключить, настроить.

- В дистрибутив операционной системы был встроен штатный антивирус, из-за чего, кстати, сторонние разработчики весьма огорчились.

- И самое главное, было введено жёсткое разграничение прав — даже будучи администраторам, в современных операционных системах всё равно требуется осуществлять запуск некоторых программ, утилит и штатных системных инструментов от имени администратора.

Современная концепция разработчика операционной системы такова: пользователь не должен иметь возможность серьёзно влиять на системные настройки, даже если формально владельцем (читай администратором) компьютера. Ровно тот же принцип действует и для программ.

В случае, если запускаемому приложению необходимо больше прав, то будет выводиться соответствующее предупреждение (так называемый UAC — контроль учётных записей пользователей).

Если же приложение не имеет возможности «запросить» таковое разрешение у системы, то оно априори запускается с ограниченными правами. Работая в этом режиме, приложение никак не может влиять на системные настройки, вносить в них какие либо изменения, добавить необходимые для работы модули и файлы в системную директорию операционной системы и т.п.

Системные инструменты также запускаются с ограниченными правами, и если вам необходимо внести какие то изменения, к примеру, отредактировать некоторые ключевые системные настройки в реестре, то запуск также должен быть произведён от имени администратора.

Надеюсь, что теперь не останется вопросов, почему в актуальных операционных системах администратор по фату тактовым не является и соответственно требуется прибегать к команде «запуска от имени администратора» тех или иных программ и системных утилит.

Источник: https://it-actual.ru/why-run-as-administrator.html

Опасный опыт опытных пользователей

- 08/19/2016

- Время чтения: 3 мин

Граница между опытным пользователем и полноценным администратором очень тонка.

Раймонд Чен

Опытный пользователь — это по сути администратор, который этого не осознает. Разница только в нескольких простых шагах.

Группа безопасности «Опытные пользователи» (Power Users) входила в состав первой версии Windows NT. Идея создания этой группы заключалась в том, чтобы предоставить пользователям столько прав, чтобы они могли работать в Windows NT так же, как они работали в Windows 3.1. Команде разработчиков Windows NT это удалось, но при этом пришлось «отдать ключи» от системы.

Во времена 16-разрядной Windows не было такого понятия, как группа безопасности. Практически каждый пользователь обладал административными привилегиями. Пользователи привычно выполняли задачи административного уровня, такие как изменение сопоставления файлов, создание общих папок и установка программ. Если разрешить это, то пользователи по сути могут делать все, что угодно.

Если злонамеренный опытный пользователь может выполнить код с административными или системными привилегиями, в сущности он может стать администратором. Вот несколько способов, как опытный пользователь может, применив имеющиеся у него права, выполнять административные задачи.

- Изменение регистрации COM-объектов Так как опытные пользователи имеют право записи в ветку HKEY_CLASSES_ROOT реестра, особо хитрый опытный пользователь может изменить CLSID, который используется процессом, который обычно работает с привилегиями администратора или системы, и перенаправить его на подложную DLL-библиотеку. Тогда при создании соответствующего объекта подложная DLL будет запущена в контексте учетной записи администратора или системы.

- Изменение сопоставления файлов Опытный пользователь может также изменить действие по умолчанию, назначенное определенным текстовым файлам для запуска подложной программы. Когда администратор дважды щелкнет, казалось бы, безобидный текстовый файл, будет запущена подложная программа с административными привилегиями.

- Изменение меню «Пуск» Так как опытные пользователи могут выполнять запись в каталог %ALLUSERSPROFILE%Start Menu, злонамеренный опытный пользователь может изменить в профиле All Users ярлык, такой как Wordpad или Event Viewer. В этом случае по щелчку этого ярлыка будет запускаться подложная программа, и если ее запустит администратор, то у программы будут все административные привилегии.

- Конфигурирование принтеров Опытные пользователи имеют право устанавливать принтеры. Злонамеренный опытный пользователь может воспользоваться этим для установки подложного драйвера принтера. При следующей попытке печати подложный драйвер выполнит свою черную работу.

- Установка оборудования Злонамеренный опытный пользователь может изменить INF-файл драйвера, чтобы он указывал на подложный драйвер устройства. После этого при подключении устройства к машине драйвер получит полный контроль над системой, потому что драйверы устройств работают в режиме ядра.

- Установка программ Так как опытные пользователи могут менять файлы в папке Program Files, они могут изменять бинарные файлы любых программ и таким образом выполнять любой нужный им код. Нужно только подождать, когда администратор запустит подложную программу.

- Обслуживание системы Как заметил Марк Руссинович (Mark Russinovich), опытные пользователи имеют право менять файлы в папке System32. Это означает, что они могут поменять ntoskrnl.exe так, чтобы он выполнил любые нужные им операции.

Существует масса других способов, которые может использовать злонамеренный опытный пользователь, чтобы захватить контроль над системой. Йеспер Йоханссон (Jesper Johansson) лаконично выразил это так: «Опытные пользователи — это администраторы, которые пока еще не сделали себя администраторами».

Фундаментальный архитектурный недостаток группы «Опытные пользователи» — так причина, по которой в команде разработчиков Windows все эти годы старались избавиться от нее.

В Windows XP эта группа была удалена из пользовательского интерфейса, чтобы в нее было сложнее добавлять пользователей. Но группа все еще сохраняется из соображений обратной совместимости.

Не обманывайте себя, полагая, что прав у группы «Опытные пользователи» меньше, чем у администратора. По сути, члены этой группы ничем не отличаются от администраторов.

Еще в очень большом числе компаний до сих пор не поняли, что члены этой группы фактически являются администраторами. В этих компаниях все еще полагают, что «опытный» означает «безопаснее».

Но определенный прогресс наблюдается.

Начиная с Windows Vista права, предоставляемые группе «Опытные пользователи», значительно урезаны, так что теперь они практически ничем не отличаются от рядовых пользователей, если не считать красивое имя.

Реймонд Чен его веб-сайт и одноименная книга «Old New Thing», вышедшая в издательстве Addison-Wesley в 2007 году, рассказывает об истории Windows, программировании с использованием интерфейса Win32 и термоусадочной пленке.

Источник: https://technet.microsoft.com/ru-ru/library/hh824683.aspx

[конспект админа] Меньше администраторов всем

Продолжим про безопасность операционных систем — на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена.

В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад.

Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера — Политики — Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс — если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо — зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее — GPP). Искать следует в Конфигурации компьютера — Настройка — Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь — полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

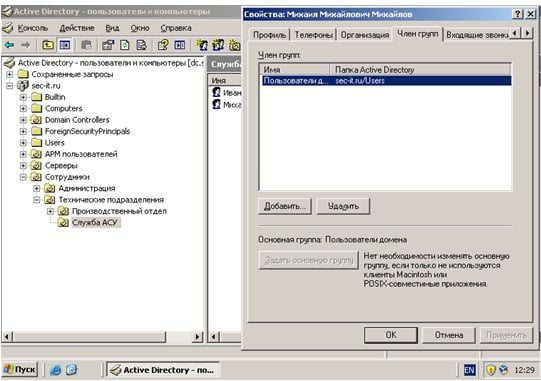

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети.

Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности — secpol.

msc или в групповой политике по адресу Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Существует еще один хороший метод ограничения доступа к объектам — делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 102016 появилась еще одна интересная возможность ограничить учетные записи — речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) — технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.

1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации.

Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами — например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name “VM-operators” -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name “VMOperator” -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUser

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path “C:Program FilesWindowsPowerShellModulesDemo_Module” -ItemType Directory

New-ModuleManifest -Path “C:Program FilesWindowsPowerShellModulesDemo_ModuleDemo_Module.psd1”

New-Item -Path “C:Program FilesWindowsPowerShellModulesDemo_ModuleRoleCapabilities” -ItemType Directory

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{ Author = 'Сервер Молл' Description = 'VM Role Capability File' CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM', @{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } }, @{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path “$ENV:ProgramFilesWindowsPowerShellModulesDemo_ModuleRoleCapabilitiesVMRoleCapability.psrc” @VMRoleCapabilityParams

Теперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = “DOMAINVM-win-Operators” $ConfParams = @{ SessionType = 'RestrictedRemoteServer' RunAsVirtualAccount = $true RoleDefinitions = @{ $NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'} } TranscriptDirectory = “$env:ProgramDataJEAConfigurationTranscripts”

} New-Item -Path “$env:ProgramDataJEAConfiguration” -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path “$env:ProgramDataJEAConfigurationVM.pssc” @ConfParams

Зарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path “$env:ProgramDataJEAConfigurationVM.pssc”

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера — Административные шаблоны — Windows Powershell — Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Источник: https://habr.com/company/pc-administrator/blog/335568/

“кто кого”: локальный или доменный администратор

Централизованное управление порой вызывает у некоторых пользователей негативную реакцию. При этом опытные пользователи вполне могут наложить ограничения на реализацию тех или иных функций управления. Рассмотрим некоторые такие возможности.

ПримЕчАниЕ Опытный пользователь, работающий на локальном компьютере, всегда может получить пароль локального администратора, необходимый для выполнения описываемых операций, использовав, например, способы восстановления пароля администратора.

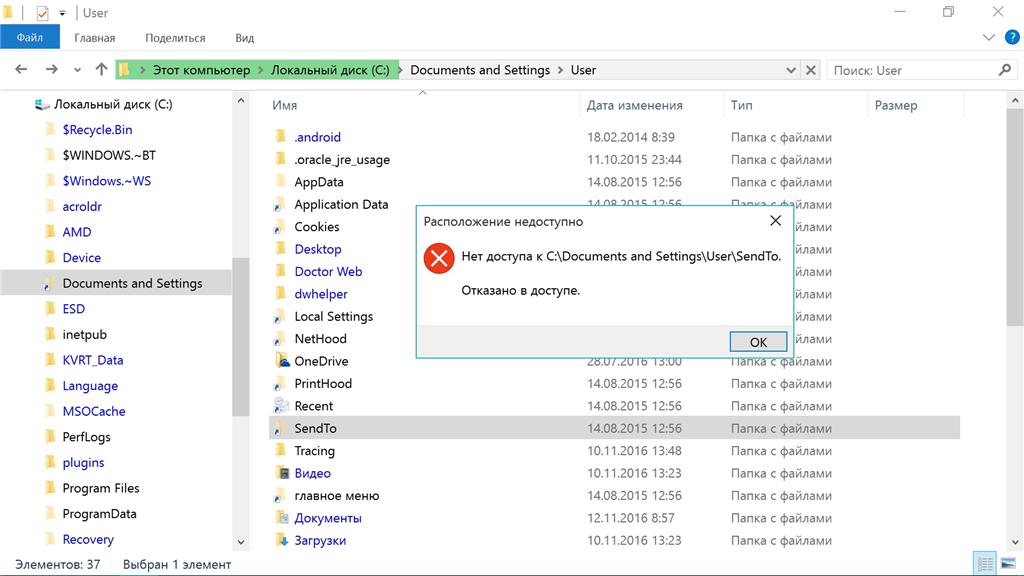

Исключение компьютера из домена.

Один из самых эффективных способов блокирования централизованного управления — это исключение локальной системы из домена.

Достаточно отключить компьютер от сети, в свойствах системы изменить ее сетевую идентификацию — вместо домена указать одноименную рабочую группу.

Мастер идентификации выдаст сообщение о невозможности удаления учетной записи компьютера в домене, но успешно завершит все локальные операции.

После чего необходимо создать локального пользователя, имя которого и пароль совпадают с данными пользователя домена. В результате пользователь сохранит практически всю функциональность работы в сети, но исключит любое централизованное управление.

“Технически” противостоять такому решению весьма сложно. Ограничения, которые может накладывать администратор домена для исключения такого варианта, должны основываться на анализе членства учетной записи компьютера в домене.

Практически единственный способ — это включение политики ipsec и настройка ее на разрешение сессий только с членами домена.

Однако такой вариант неприменим в случае наличия в сети рабочих станций с операционными системами предыдущих версий, которые также не являются членами домена.

Отключение совместного использования административных ресурсов.

Локальный пользователь может отключить создание административных ресурсов, если добавит параметр

AutoShareWks : DWORD = 0

в ветвь реестра

HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters (Для восстановления необходимо удалить этот параметр.)

Следует учитывать, что отключение этих ресурсов может нарушить работу имеющейся в домене системы управления.

Исключение администратора домена из группы локальных администраторов.

Поскольку локальный администратор имеет полные права над своей системой, то он может ограничить администратора предприятия, исключив его из группы локальных администраторов. В системах с Windows NT 4.0 против такого решения практически не было “противоядия”.

C Windows 2000 и далее появилась возможность регулировать членство в группах с помощью групповых политик.

Хотя практика контроля состава групп локальных администраторов вызывает крайнее недовольство рядовыми пользователями, но администратор предприятия может самостоятельно определить список членов этой группы.

Блокировать такой вариант можно, только приняв меры по недопущению применения групповой политики для данной системы (блокировав порты на транспортном уровне), но работа полученной системы будет существенно затруднена.

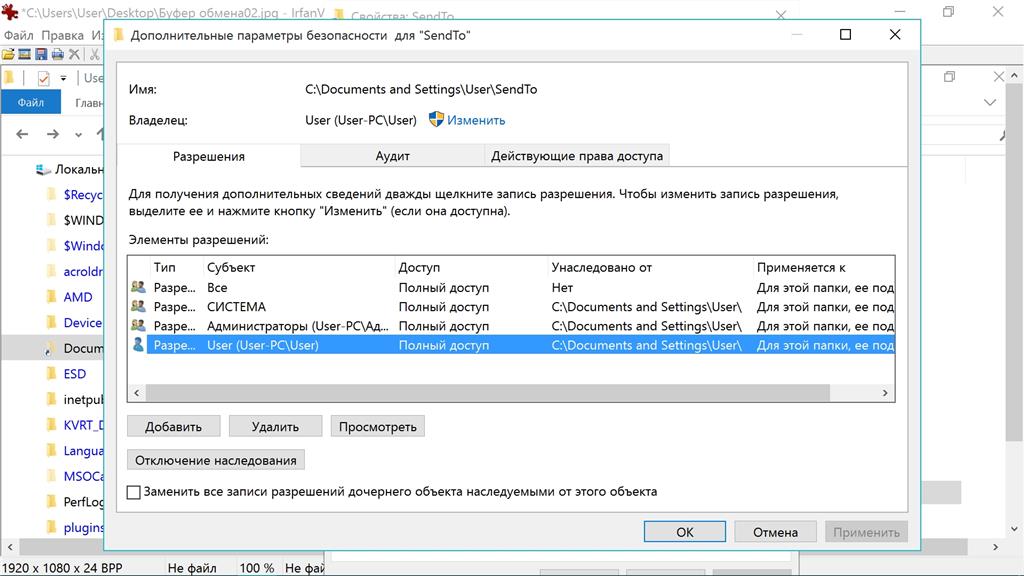

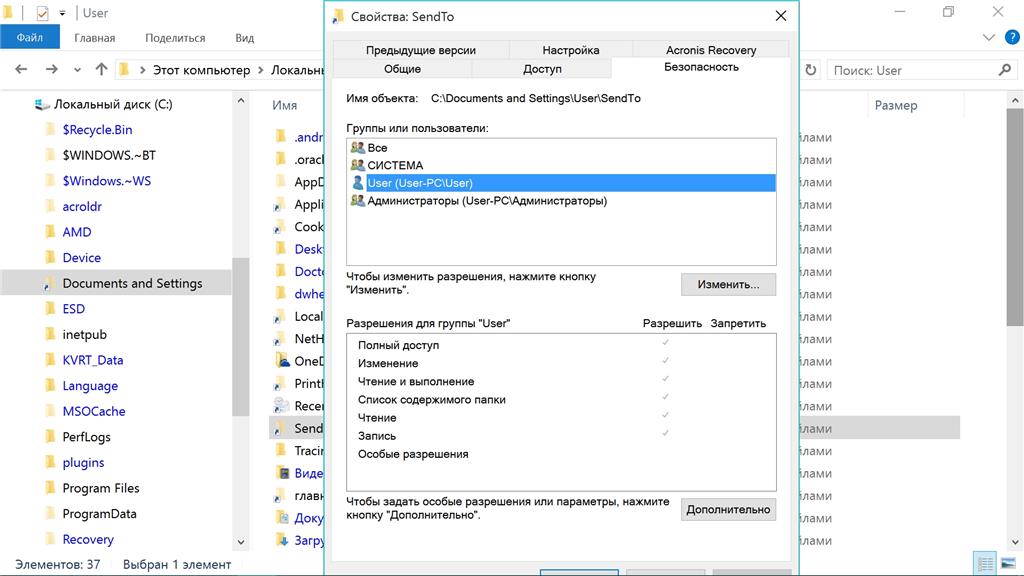

Блокировка администратора домена на уровне файловой системы.

С помощью ограничений доступа к файлам локального компьютера можно запретить, например, конкретным администраторам домена локальный вход в систему. Для этого следует установить для учетной записи такого администратора запрет доступа к файлам nddagnt.exe, userinit.exe, win.com, wowexec.exe. Выполнять операцию следует внимательно, чтобы случайно не запретить доступ, например, самому себе.

Примечание Данная рекомендация может быть использована также при приеме на работу нового администратора. Поскольку в системе нет штатных средств ограничения локального входа администратора, то это, по сути, единственный способ защиты наиболее ответственных участков от непрофессиональных действий нового, непроверенного работника.

Конечно, данное ограничение нельзя рассматривать всерьез, поскольку, например, групповой политикой (если не заблокировать ее) администратор домена может восстановить права доступа к значениям по умолчанию.

Блокирование групповой политики.

Поскольку основное управление осуществляется через применение групповых политик, то целью локального администратора может являться изменение ограничений, налагаемых групповой политикой, или полная ее блокировка.

Примечание В доменах Windows 2003 по умолчанию групповая политика не загружалась на медленных каналах связи. А поскольку для определения скорости канала использовалась оценка времени ответа на команду ping, то блокировка таких пакетов была самым простым методом отключения применения групповой политики.

Во-первых, локальный администратор может переопределить параметры, установленные групповой политикой. Групповая политика для компьютера применяется при старте системы, а для пользователя — в момент его входа в сеть.

Впоследствии система периодически проверяет изменения настроек групповой политики и применяет только обнаруженные изменения в групповой политике. Конечно, можно задать периодическое применение всех параметров групповой политики.

В этом случае параметры, занесенные локальным администратором, будут вновь переписаны на централизованные. Но администраторы домена редко используют такие настройки, поскольку это существенно увеличивает нагрузку на контроллеры домена.

Поэтому если параметр настройки доступен для изменения локальным администратором, то он будет сохраняться в этом измененном состоянии фактически до следующей перезагрузки системы. А компьютер можно не перезагружать весьма долго…

Во-вторых, можно заблокировать применение всех политик, сохранив членство компьютера в домене. Например, поскольку групповые политики копируются в виде файлов с контроллеров домена (из папок SYSVOL), то можно создать такую настройку ipsec, которая будет блокировать SMB-трафик с контроллеров домена (“закрыть” порты 137, 139, 445).

Способы, к которым может прибегнуть локальный администратор для ограничения возможностей своего доменного коллеги, можно перечислять еще долго. Данная проблема имеет только одно принципиальное решение — это организационные меры, когда подобные действия локального администратора повлекут за собой “воспитательные меры” руководителей подразделений.

⇐Изменения настроек системы при подключении ее к домену | Самоучитель системного администратора | Проблема аудитора⇒

Источник: http://www.delphiplus.org/samouchitel-sistemnogo-administratora/kto-kogo-lokalnyi-ili-domennyi-administrator.html

Как запустить Windows от администратора: простые способы

Из этой статьи вы узнаете, как зайти в Windows от имени администратора, запустить в этом режиме программу или службу. Перед тем как выполнять любые действия от имени админа, убедитесь в надежности приложения или сервиса.

Для начала, задайтесь вопросом, чувствуете ли вы себя администратором? Наверняка, если ищете ответ на этот вопрос в интернете, нет. Может тогда и не стоит искушать судьбу?

Права администратора — что это и для чего они нужны?

Администратор Windows — это элемент групповой политики операционной системы, который отвечает за все настройки ОС. На компьютере может быть только одна учетная запись с правами администратора. С помощью этих прав выполняются настройки файловой системы, программ, драйверного ПО, реестра и всех остальных уровней системы.

Права админа включают:

- Доступ к файлам и папкам всех остальных пользователей;

- Настройка параметров;

- Доступ к функции редактирования реестра;

- Возможность влияния на аппаратные компоненты с помощью встроенного ПО;

- Редактирование групповых политик;

- Контроль учетных записей.

По умолчанию на каждом компьютере создано как минимум два профиля — ваш и админа. Первый вы выбираете на этапе установки системы и для запуска рабочего стола. Вторая учетная запись — это администратор.

Скрытая учетная запись позволяет выполнять любые настройки и понадобится опытным пользователям для решения проблем ОС. Также, этот режим является одним из уровней защиты Windows. Все расширенные настройки системы скрыты. Это означает, что неопытный пользователь не сможет «навредить» ОС из-за внесения некорректных изменений.

В каких случаях следует использовать права админа?

В большинстве случаев, пользователи Windows используют расширенные права, когда:

- Не запускается программа или процесс. Режим администратора позволяет обойти ограничения на запуск и работу с приложением;

- Для выполнения команд к консоли. Командная строчка Виндоус распознает более 1000 разных команд, большинство из которых доступны только администратору. Если вам понадобилось настроить ОС с помощью команд, получить доступ к редактированию реестра, нужно запустить консоль от имени админа;

- Необходимо выполнить глобальную настройку ОС. Опытные юзеры могут настроить Виндоус «под себя», используя скрытые возможности учетки админа;

- Для удаления ошибок системы;

- В случаях, когда не работают драйвера, пропал интернет и прочее.

Вход в ОС с правами администратора

Во всех версиях ОС Windows есть скрытая учетная запись, которая имеет права администратора. При необходимости, владелец компьютера может загрузиться с этой учеткой и получить права администратора в Windows.

Windows 7 от администратора

Права администратора в Windows 7 можно использовать с помощью созданной на этапе установки ОС учётной записи. В обычном режиме работы эта учетка не видна, а запустить её можно с помощью профиля, с которым вы постоянно работаете.

Простой вариант активации скрытого профиля администратора — работа с консолью «Управление компьютером». Следуйте инструкции:

- Откройте меню «Пуск»;

- Кликните правой клавишей мышки на пункте «Компьютер» и в списке выберите вариант «Управление»;

- В новом окне выберите ветку «Управление ПК»-Локальные группы-Служебные утилиты-Локальные пользователи;

- Затем кликните правой кнопкой на имени пользователя «Администратор» и выпадающем списке нажмите на «Свойства»;

- В новом окне уберите галочку напротив опции «Отключить запись». Сохраните настройки.

Для авторизации с учеткой администратора, кликните на клавише «Пуск» и выйдите из существующего аккаунта. Теперь в окне выбора пользователя будет видна скрытая учетка. Для ее включения достаточно нажать на изображении аккаунта.

Windows 8, 10 от администратора

В отличии от Windows 7, где права админа и обычного пользователя имеют четкое разграничение, с выходом Windows 8, 10 появилось более сложное распределение полномочий. Помимо аккаунта админа в системе можно добавлять другие учетные записи, которые будут входить в группу администраторов.

Учетная запись, которая не является аккаунтом администратора, но входит в группу Admin позволяет запускать консоль и любое программное обеспечение в режиме администратора только в случае необходимости. Все остальные приложения будут работать в стандартном режиме.

За распределение пользователей теперь отвечают встроенный редактор групповых политик и утилита контроля учетных записей (UAC).

Следуйте инструкции, чтобы активировать профиль с правами администратора в Windows 10:

- Откройте окно для поиска содержимого ОС и найдите с его помощью командную строку;

- Кликните на найденный элемент правой клавишей мышки и в выпадающем списке выберите «От имени администратора»;

- В новом окне напечатайте указанную на рисунке ниже команду и нажмите Ввод. Скрытый пользователь будет автоматически активирован;

Обратите внимание! Если ваша версия Windows имеет англоязычный интерфейс, вместо «администратор» в консольной команде нужно прописать «administrator».

- После успешного выполнения команды закройте окно консоли.

Новая учетная запись с правами администратора

Теперь на вашем ПК появиться еще одна учетная запись. Чтобы войти в Windows с правами администратора, откройте меню «Пуск», кликните на фото вашего профиля и в выпадающем списке нажмите на имя другого пользователя — «Администратор».

После этого произойдет автоматический переход на новый рабочих стол. В этом режиме вы сможете выполнять любые настройки ОС без ограничения в доступе.

Чтобы выйти из учётной записи суперпользователя и продолжить работу в стандартном режиме, кликните на меню «Пуск» и войдите в свой обычны аккаунт.

После выполнения всех необходимых настроек советуем отключать учетку админа, чтобы другие пользователи случайно не зашли в это профиль и не навредили устройству. Обезопасьте себя от непредвиденных случаев и помните, что страничку админа всегда можно подключить повторно с помощью консоли.

Следуйте инструкции для отключения аккаунта Administrator:

- Откройте командную строчку от имени админа, как это уже было описано выше;

- Введите команду, как на рисунке и нажмите Enter.

Редактор политик

Еще один способ активации скрытой учётной записи — это использование редактора политик.

Следуйте инструкции:

- Откройте поиск по содержимому Виндоус;

- В текстовом поле введите gpedit.msc и откройте появившийся в результатах поиска редактор групп;

- Откройте ветку «Конфигурация ПК»«Конфигурация Windows»;

- В правой части окна нажмите на значок «Параметры безопасности»;

- В появившемся окне откройте список учетных записей и кликните на объект «Администратор»;

- В открывшемся окне нажмите на «Включить» и подтвердите действие.

Запуск программы в режиме администратора

Часто пользователи сталкиваются с необходимостью в работе режима администратора только для конкретной программы. В таком случае не нужно активировать отдельную учетную запись. Достаточно просто нажать правой кнопкой мышки на ярлыке программы или установочного файла и в выпадающем списке нажать на «Запустить от имени админа»:

Далее появится окно подтверждения действия. Нажмите на «ДА» для начала работы с приложением в расширенном режиме. Программа запустится автоматически.

Чтобы запускать ярлык от имени администратора на постоянной основе, откройте свойства файла и перейдите во вкладку «Ярлык». Нажмите на поле «Дополнительно». В открывшемся окне поставьте галочку напротив пункта «Запуск от имени админа».

Риски работы в режиме администратора

Несмотря на неограниченный функционал режима администратора, разработчики из Майкрософт не рекомендуют использовать эту опцию постоянно. Регулярное использование скрытой учетной записи может привести к тому, что юзер по неосторожности вредит системе. Это проявляется и в удалении важных файлов, случайном изменении параметров.

Если в системе есть вирусы и вы регулярно запускаете режим администратора, вредоносное ПО тоже будет работать от имени админа. Это означает, что вирус сможет вносить изменения в любой документ или раздел жёсткого диска. Как результат, получаем хищение личных данных, баннеры-вымогатели, кражу информации о банковских счетах.

Чтобы максимально обезопасить свою ОС, советуем выполнять запуск с правами администратора в Windows только в тех случаях, когда этого необходимо для настройки игры, приложения и уверенны в том, что изменение параметров не навредит системе.

Еще один риск работы с режимом админа — наделение программ без сертификата неограниченными правами. Сертификат приложения — это имя его разработчика, которое «вшивается» в установочный файл и гарантирует безопасность используемого ПО.

На этапе присвоения прав администратора конкретной программе сертификат, имя приложения и дополнительная информация отображаются в отдельном всплывающем окне Windows.

Если вы заметили, что у программы в графе сертификат присутствует значение «Неизвестно», это говорит о том, что вы работаете с взломанной версией ПО или с вредоносным компонентом, который может внести нежелательные изменения в ОС.

Пример программы с сертификатом разработчика и без него:

Теперь вы знаете, как запустить Windows от администратора и настроить управление любой программой с неограниченным доступом. Делитесь своими вариантами запуска прав суперпользователя и задавайте вопросы ниже в комментариях.

Источник: https://SmartBobr.ru/poleznosti/windows-ot-administratora/

Права администратора — что это? кто это? как запустить с этими правами?

Очень часто ваш компьютер или ноутбук спрашивает вас «хотели бы вы внести изменения в операционной системе windows» при установке каких либо игр или программ. Что мы делаем — ну конечно соглашаемся, мы же умышленно что-то устанавливаем.

Бывает, что для настройки системы и какого-либо программного обеспечения вам нужны права администратора.

Так кто же такой этот мать его — администратор, как запустить с правами администратора, как настроить (включить или выключить) эти права, где и для чего администраторские права нам понадобятся. Собственно об этом и статья.

Кто такой этот администратор?

В операционных системах windows по умолчанию создаются 2 пользователя: ваш, который вы выбираете при установке системы, второй — тот самый Администратор. Своего рода права администратора являются специальной защитой Windows XP, 7, Vista, 8, 8.

1 от нежелательных изменений настроек, которые может внести неопытный пользователь. Эти изменения могут привести к сбоям Windows или нестабильной работе системы.

В последних версиях windows, при попытке внести какие либо изменения, операционная спрашивает вас о необходимости этих изменений, например:

Как видим на рисунке выше эти администраторские права называются еще «контроль учетных записей» Windows.

Как запустить приложение, программу от имени администратора?

Рассмотрим 3 способа запуска приложений с правами администратора:

1. Выделить нужное приложение или ярлык и нажать ctrl+enter;

2. Нажать правой клавишей мыши на программе или ярлыке и в контекстном меню выбрать «запуск от имени администратора», при необходимости ввести логин и пароль;

3. Снова нажать правой клавишей мышки на ярлыке нужной проги, выбрать свойства и в настройках выставить постоянный запуск от имени администратора.

Как отключить права администратора, контроль учетных записей, UAC?

Пуск> Панель управления> Учетные записи пользователей> Изменения параметров контроля учетных записей> Опускаем флажок в самый низ и применяем настройки.

Может потребоваться перезагрузка компьютера.

Где и в каких случаях права администратора нам понадобятся?

Самый частый пример это «запуск командной строки с правами администратора». Как это сделать? Да легко. В Windows XP Пуск> Командная строка (cmd). В Windows Vista, 7, 8, 8.1 Пуск> В строке поиска пишем CMD и нажимаем ctrl+enter.

Случаев необходимости внесения каких либо важных изменений в настройке Windows много и их рекомендуется делать опытным пользователям (глубокая настройка системы под себя).

Сейчас очень много интернет ресурсов публикуют различные инструкции по решению определенных проблем таких как: не запускается какая-то игра или программа, удаление ошибок системы, не работает интернет или другие функции.

Практически в каждом руководстве на каком либо этапе, вам необходимо запустить программу от имени администратора, а благодаря этой статейке вы уже подкованы в этом вопросе. Делимся с друзьями. Удачи!

Источник: http://1pchelp.ru/stati-i-obzoryi/prava-administratora-windows-7-8-8-1-vista-xp.html